Qualsiasi attività svolta su Internet prevede un complesso e articolato numero di azioni: tra esse, rientrano i processi di crittografia. Due le principali tecniche utilizzate per la cifratura dei dati: la crittografia simmetrica e asimmetrica.

La cifratura dei dati avviene ogniqualvolta un utente naviga su un browser web o quando compila un modulo web, o anche quando risponde a una e-mail.

Ma cosa significa crittografia simmetrica e asimmetrica? Cosa sono la crittografia simmetrica e asimmetrica e a cosa servono queste due tecniche di cifratura dei dati? Scopriamo differenze, vantaggi e svantaggi di entrambi i processi, utili per rendere più affidabili e sicure le comunicazioni degli utenti.

Indice dei contenuti

Definizione

Con il termine crittografia si intendono tutte quelle attività volte alla protezione dei dati, affinché le informazioni scambiate non possano essere né trafugate né lette da utenti non autorizzati. Internet rappresenta il primo e il più importante mezzo di diffusione e condivisione delle informazioni: non tutti conoscono i rischi e le minacce a cui l’utente è esposto, soprattutto nel momento in cui utilizza in modo inappropriato gli strumenti web.

La cifratura, pertanto, rappresenta il primo dei livelli di sicurezza indispensabile a garantire maggiore protezione ai dati scambiati dall’utente. Esistono due forme di cifratura: la crittografia simmetrica e la crittografia asimmetrica.

I processi di crittografia simmetrica si distinguono per l’utilizzo della medesima chiave di cifratura: questa chiave viene condivisa sia durante le operazioni di cifratura che per quelle di decifratura. La sicurezza del sistema di crittografia simmetrica dipende da due fattori, principalmente: dalla capacità dell’utente di tenere nascosta la chiave, e dalla lunghezza della chiave stessa.

La lunghezza della chiave determina la resistenza e robustezza dello schema, nonché la solidità dell’algoritmo e la sua capacità di rispondere ad attacchi di criptoanalisi. Il processo di criptazione simmetrica consente di utilizzare chiavi dalla medesima lunghezza rispetto al messaggio da cifrare. Tale scelta rende il messaggio cifrato maggiormente sicuro e protetto da qualsiasi attacco.

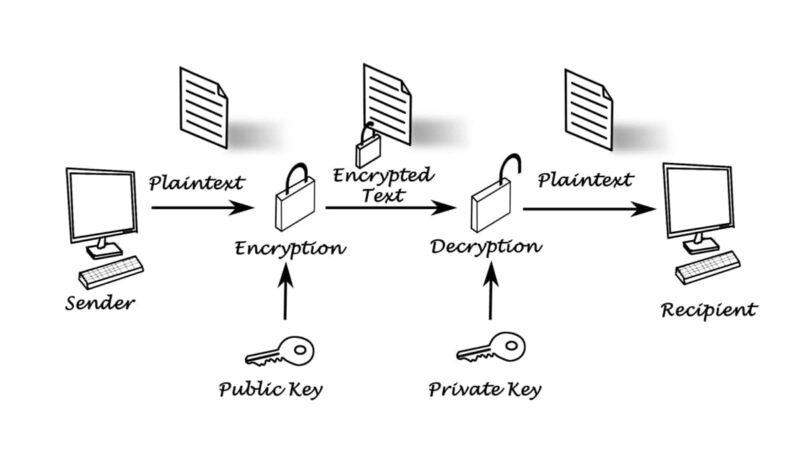

Per crittografia asimmetrica, invece, si intende lo schema che prevede l’utilizzo di una coppia di chiavi:

- una chiave pubblica, che risulta accessibile a chiunque debba scambiare informazioni con l’utente proprietario;

- una chiave privata, che viene custodita e protetta unicamente dal proprietario.

Il processo di criptazione asimmetrica, denominata anche crittografia a chiave pubblica/privata, permette di scambiare messaggi crittografati che si rendono accessibili solo mediante l’utilizzo di entrambe le chiavi. La chiave pubblica corrispondente consente di decifrare la chiave privata: tale decifratura è indispensabile per l’accesso al messaggio stesso. Gli algoritmi impiegati durante il processo di crittografia asimmetrica, infatti, non permettono di risalire alla chiave privata, partendo dalla chiave pubblica.

Crittografia simmetrica e asimmetrica: differenze

Quali sono le differenze tra i processi di crittografia simmetrica e asimmetrica? La principale differenza tra i due schemi riguarda la codifica e la decodifica dei messaggi.

In particolare, sono 5 gli aspetti che diversificano i due schemi:

- la velocità. Mentre il processo di cifratura simmetrica risulta molto veloce e agile, al contrario il processo di cifratura asimmetrica è molto più lento;

- la complessità computazionale, alta nel caso della cifratura simmetrica, bassa in caso di cifratura asimmetrica;

- i possibili utilizzi. Lo schema di crittografia asimmetrica può essere utilizzato per il processo di cifratura. Il sistema di crittografia asimmetrica, invece, viene impiegato per processi di cifratura, verifica, autenticità e verifica dell’integrità;

- gli algoritmi. Per la crittografia simmetrica gli algoritmi impiegati sono DES, Triple-DES (3DES), IDEA, BLOWFISH, TWOFISH, CAST5. Al contrario, per la crittografia asimmetrica l’algoritmo utile sarà RSA, DSA o ELGAMAL;

- la condivisione della chiave. Lo schema di crittografia simmetrica richiede lo scambio di una chiave unica di cifratura tra gli utenti interessati. Per quanto riguarda la crittografia asimmetrica, la chiave pubblica viene condivisa dal proprietario unicamente con l’utente o gli utenti che desiderano comunicare con esso. La crittografia asimmetrica utilizza due chiavi asimmetriche (l’una pubblica, l’altra privata), collegate tra loro in base a una funzione matematica. Le chiavi asimmetriche consentono di verificare l’autenticità e l’integrità del messaggio, permettendo un processo di cifratura estremamente sicuro.

Vantaggi e svantaggi della crittografia simmetrica e asimmetrica

Entrambi i processi di cifratura presentano una lista di pro e contro. Valutiamo quali sono i vantaggi e gli svantaggi della crittografia simmetrica e asimmetrica.

Vantaggi della crittografia simmetrica

Lo schema crittografico simmetrico permette di accedere a importanti benefici durante il processo di scambio dei dati, in riferimento:

- alla sicurezza. I dati codificati, impiegando algoritmi come AES, potrebbero richiedere infinite tempistiche per la loro decifratura. Pertanto, gli attacchi brute-force risulterebbero difficilmente eseguibili. I dati vengono protetti solidamente dall’intrusione di soggetti non autorizzati;

- all’accettazione da parte dell’industria. L’algoritmo di crittografia simmetrica AES è stato approvato dai soggetti industriali grazie alle sue brillanti caratteristiche;

- alla velocità. La chiave corta e relativamente più semplice rende il processo di crittografia simmetrica molto più veloce a livello gestionale.

Vantaggi della crittografia asimmetrica

Di seguito i vantaggi del sistema di crittografia asimmetrica:

- distribuzione non necessaria delle chiavi. I canali di distribuzione delle chiavi poco sicuri hanno rappresentato, per molti anni, un vero e proprio problema. Il processo di crittografia asimmetrica non prevede la distribuzione delle chiavi, in quanto le chiavi pubbliche possono essere scambiate mediante server a chiave pubblica. L’eventuale divulgazione della chiave pubblica, in ogni caso, non danneggerebbe la sicurezza dei dati contenuti all’interno del messaggio cifrato, poiché non è possibile derivare le chiavi private dalle chiavi pubbliche;

- firma digitale o autenticazione del messaggio. Grazie ai processi di crittografia asimmetrica il mittente può comunicare la chiave privata per firmare in modo digitale o verificare che il messaggio/file proviene da soggetti autenticati;

- trasferimento non necessario delle chiavi private. Il processo di crittografia asimmetrica prevede la messa in sicurezza delle chiavi private, che vengono conservate permanentemente in un luogo sicuro. Tali chiavi, utili per la codifica/decodifica dei dati sensibili, non vengono mai trasmesse su canali di comunicazione compromessi o potenzialmente compromessi.

Svantaggi della crittografia simmetrica

Tra i contro dello schema di crittografia simmetrica rientrano:

- l’utilizzo di una sola chiave segreta. Nel caso la chiave venga memorizzata su un supporto non protetto, o quando viene annotata su supporti volatili e facilmente accessibili, essa risulterà poco sicura. Un potenziale aggressore, in possesso della chiave unica, potrebbe avere immediatamente accesso ai dati crittografati;

- impossibilità di trasmettere la chiave crittografica mediante il medesimo canale utilizzato per il trasferimento dei dati crittografati. La chiave, infatti, non può essere trasferita insieme i dati, soprattutto quando il canale di trasmissione non risulta al 100% sicuro. Quando si utilizza la crittografia simmetrica è fondamentale utilizzare due canali di scambio: da un lato, un canale per il trasferimento della chiave segreta (meglio ancora se si sceglie di spezzare in più parti la chiave, utilizzando più di un canale per il suo trasferimento), dall’altro i dati crittografati.

Svantaggi della crittografia asimmetrica

Il principale svantaggio della crittografia asimmetrica riguarda le performance: trattasi di un processo ben più lento rispetto alla crittografia simmetrica. Ciò è dovuto alla lunghezza maggiore delle chiavi e alla complessità dei calcoli utili durante il processo. La lunghezza delle chiavi rende impossibile il processo di derivazione della chiave privata da una chiave pubblica, pur essendo le due chiavi matematicamente collegate.

Esempi

Per comprendere meglio gli schemi di crittografia simmetrica e asimmetrica, valutiamo i principali esempi di algoritmi impiegati durante i processi di cifratura:

- esempi di cifratura simmetrica possono essere gli algoritmi Data Encryption Standard (DES), Advanced Encryption Standard (AES), Triple Data Encryption Standard (Triple-DES), International Data Encryption Algorithm (IDEA) oppure i protocolli TLS/SSL;

- esempi di algoritmi asimmetrici sono il Rivest Shamir Adleman (RSA), Elliptical Curve Cryptography (ECC), Digital Signature Standard (DDS). Quest’ultimo algoritmo integra l’algoritmo di firma digitale Digital Signature Algorithm (DSA). Altri esempi di crittografia asimmetrica sono il metodo di scambio delle chiavi Diffie-Hellman e i protocolli TLS/SSL (tali protocolli si avvalgono anche della cifratura simmetrica). Infine, all’interno dell’approccio alla criptazione asimmetrica, rientra anche Pretty Good Privacy (PGP), una famiglia di software di crittografia utilizzati per supportare i processi di autenticazione e privacy mediante l’utilizzo di una chiave pubblica.

Ultime News Concetti di sicurezza informatica

-

-

Come proteggere la tua rete aziendale da attacchi ransomware nel 2025

5 Aprile 2025 -

Il futuro della cybersecurity aziendale: la sicurezza Zero Trust

14 Marzo 2025 -

Cos’è e come funziona il cross site scripting: definizione ed esempi

21 Gennaio 2025 -

Offensive security: definizione e approfondimenti sulla sicurezza offensiva

17 Dicembre 2024 -

Cosa sapere per affrontare gli attacchi da SQL Injection

2 Dicembre 2024 -

Cos’è e come difendersi dallo sneaky phishing

20 Novembre 2024 -

Cos’è l’SSO, il Single Sign-On per accedere alle risorse aziendali

15 Ottobre 2024 -

Come prevenire gli attacchi ransomware

25 Maggio 2024 -

Ransomware: gestione avanzata, tendenze e futuro

16 Maggio 2024

Sicurezza informatica e cybersecurity

-

GDPR: cosa prevede e come adeguarsi alla normativa sulla privacy

7 Maggio 2025 -

NIS2, cosa significa e come inserire la direttiva in azienda

26 Ottobre 2024 -

Cos’è un Ransomware? Ecco come attacca e come puoi proteggerti

14 Ottobre 2024 -

Cos’è il regolamento DORA (Digital Operational Resilience Act) e a cosa serve

5 Ottobre 2024 -

Cos’è TISAX® e qual è il suo ruolo nella sicurezza dell’automotive

31 Maggio 2024 -

Strategie avanzate contro il malware

2 Maggio 2024 -

Come prevenire, rilevare e analizzare il malware

29 Aprile 2024 -

Come implementare il penetration test?

6 Aprile 2024 -

Sangfor: Soluzioni HCI, Cyber e Cloud

9 Gennaio 2024 -

Social engineering: cos’è, tipi di attacchi e come proteggersi

7 Agosto 2023